La autenticación con “usuario-contraseña” no murió, pero cada día se ve más arrinconada por ataques de fuerza bruta, robos de credenciales y phishing avanzado. Las ssh keys —combinadas ahora con hardware FIDO2 y hardening de OpenSSH— se convirtieron en el “cinturón de seguridad” imprescindible para cualquier administrador que no quiera terminar en el próximo informe de brechas de datos.

Table of Contents

En este artículo encontrarás un recorrido práctico (y actualizado a 2025) para generar, proteger y rotar tus llaves, junto con lecciones aprendidas de auditorías reales y las últimas recomendaciones de CISA y OpenSSH.

¿Por qué las ssh keys siguen siendo el estándar de oro en 2025?

- Autenticación asimétrica → la clave privada nunca abandona tu dispositivo.

- Resistencia al phishing → no hay “contraseña” que robar.

- Compatibilidad universal → desde routers hasta GitHub.

- Escalabilidad → una llave puede autorizar cientos de servidores sin exponer contraseñas.

CISA subraya que los equipos rojos siguen buscando private keys mal gestionadas porque “abren todas las puertas de golpe” cisa.gov. Blindarlas es, por tanto, una prioridad de resiliencia.

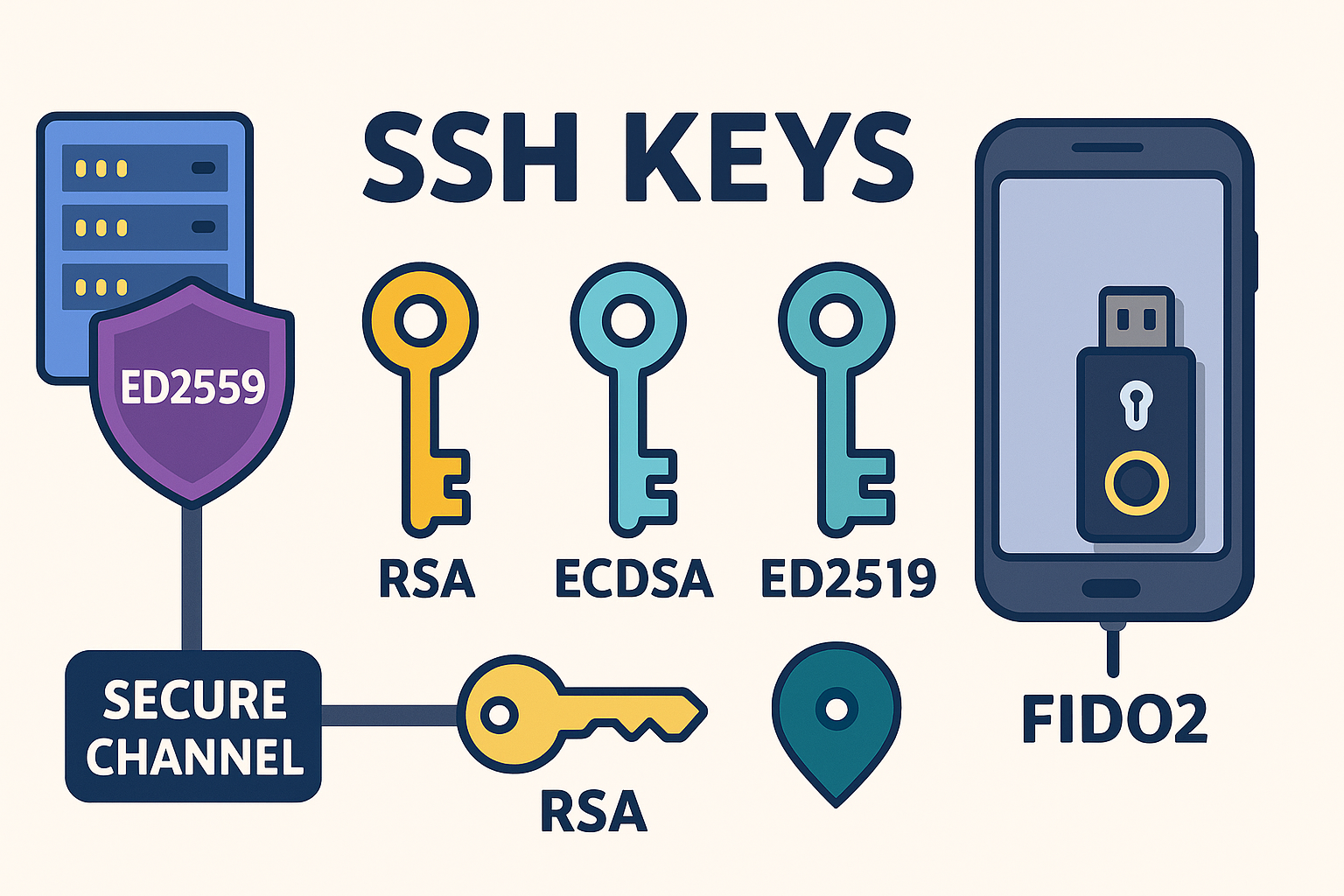

Entiende tu arsenal criptográfico

“No todas las llaves son iguales” —OpenSSH anunció la eliminación definitiva de DSA en 2025 openssh.com. Asegúrate de que tu juego de llaves esté al día.

| Algoritmo | Longitud típica | Fortaleza / Vida útil estimada | Rendimiento | Soporte hardware (FIDO2) | Comentarios |

|---|---|---|---|---|---|

| RSA-2048 | 2 048 bits | Adecuada pero se acerca al fin de vida | Medio | No | Úsala solo para legados |

| RSA-4096 | 4 096 bits | Fuerte a medio plazo | Lento en dispositivos pequeños | No | Migrar a Ed25519 si es posible |

| ECDSA-P-256 | 256 bits | Buena | Muy rápido | Limitado | Ataques laterales conocidos |

| Ed25519 | 256 bits | Excelente, resistente a fallas RNG | Muy rápido | Limitado | Recomendado por la comunidad DevOps Brandon Checketts |

| Ed25519-SK | 256 bits | Id. + factor físico | Rápido | Sí | Necesita llave FIDO2 |

| ECDSA-SK (P-256) | 256 bits | Id. + factor físico | Rápido | Sí | Opción FIDO2 alternativa |

Ed25519: la “navaja suiza” del sysadmin moderno

Las llaves Ed25519 son cortas, rápidas y diseñadas contra fallas RNG. Producen firmas hasta 20 × más pequeñas que RSA y evitan dependencias de curvas P-256 cuestionadas. GitHub, por ejemplo, da prioridad a Ed25519 desde 2023 GitHubStack Overflow.

FIDO2/-SK: llaves que se tocan

Agregar -sk (security key) a ssh-keygen convierte tu token físico FIDO2 en custodia de la clave privada:

ssh-keygen -t ed25519-sk -C "francely@work" -f ~/.ssh/id_ed25519_sk

El usuario debe tocar el dispositivo y digitar su PIN (prueba de presencia + verificación de usuario), blindando contra bots de rebote Medium.

Genera y protege tus llaves como un profesional

- Crea el par con comentario útil

ssh-keygen -t ed25519-sk -C "francely@work" -f ~/.ssh/id_ed25519_sk - Activa passphrase robusta

Una frase larga (> 20 caracteres) + gestor de contraseñas. - Usa

ssh-agenty tiempo de vidassh-add -t 4h ~/.ssh/id_ed25519

Cierre de sesión = borrado automático de la clave desencriptada. - Guarda copias encriptadas

- USB con LUKS/BitLocker.

- Vault (HashiCorp, KeePassXC) con control de acceso.

- Nunca copies la privada a servidores

Emplea Agent Forwarding solo cuando entiendas los riesgos Brandon Checketts.

Gestión y rotación de ssh keys sin dolor

- Inventario: registra qué llave accede a qué host.

- Caducidad: agrega extensions de validez limitada o usa certificados SSH.

- Rotación programada: GitHub demostró en 2023 cómo actualizar la host key sin caos Stack Overflow. Automatiza con Ansible o Terraform y evita ventanas largas de acceso dual.

- Monitoreo: detecta llaves huérfanas con scripts que comparan

authorized_keyscontra tu directorio central.

Endurecimiento del servidor OpenSSH

- Actualiza a OpenSSH ≥ 9.6 (corrige Terrapin Attack) undeadly.org.

- Deshabilita protocolos y ciphers inseguros

Protocol 2HostKeyAlgorithms sk-ssh-ed25519@openssh.com,ssh-ed25519PubkeyAcceptedAlgorithms +ssh-ed25519-sk,ssh-ed25519KexAlgorithms sntrup761x25519-sha512@openssh.com - Bloquea contraseñas

PasswordAuthentication noyChallengeResponseAuthentication no. - Limita usuarios y grupos

AllowUsers deploy@192.168.*oAllowGroups devops. - Registra y alerta

Enviasshda syslog + Wazuh/Elastic para alertas de claves desconocidas.

CISA aconseja obligar a RSA-3072 mínimo si Ed25519 no es viable, y eliminar SSH-1 por completo cisa.gov.

Segunda capa: MFA, port knocking y jump hosts

- MFA al estilo “Touch + PIN” con FIDO2.

- Port knocking o cambio a puerto no estándar —no es seguridad por oscuridad, sino reducción de ruido en logs.

- Jump host bastión con autenticación rígida y ProxyJump para aislar tu red interna.

Tendencias que marcarán el futuro

| Tendencia | Impacto | Acción recomendada |

|---|---|---|

| Criptografía post-cuántica | Las curvas actuales podrían quedar obsoletas | Sigue el proyecto NIST PQC y las pruebas de OpenSSH con hybrid kex |

| Llaves biométricas WebAuthn | Autenticación sin contraseña ni PIN | Evalúa tokens con sensor de huella o FaceID |

| Zero Trust + SSH-certificates | Identidad vinculada a servicio, no a host | Implementa CA interna para firmar llaves de corta vida |

| Automatización DevSecOps | Rotación y escaneo continuo | Integra scripts de auditoría en pipelines CI/CD |

Conclusión

La combinación de ssh keys robustas (Ed25519), hardware FIDO2, rotación automatizada y hardening de OpenSSH reduce drásticamente tu superficie de ataque. No esperes a que un pentest te recuerde que tu clave RSA-2048 vive desde 2017.

¿Próximo paso?

- Genera hoy mismo tu llave Ed25519-SK y prueba acceso en un entorno de staging.

- Revisa nuestra guía completa de hardening de servidores para blindar el resto de tu stack.

- Comparte en los comentarios qué retos has tenido migrando a llaves modernas o qué truco te funcionó mejor.

- Suscríbete a nuestro boletín y recibe plantillas de Ansible listas para rotación de llaves y auditorías mensuales.

¡Actualiza, automatiza y duerme tranquilo con esta guía!

Deseas aprender sobre: -> Distros linux Ligeras